Снова рад приветствовать всех читателей статьи! Продолжаю рубрику “Без про-v-ода” в которой я рассказываю про беспроводные технологии, сети, устройства, их эксплуатацию и тестирование на безопасность. Сегодня хочу рассмотреть с вами так же некоторые инструменты для тестирования на безопасность, а так же любопытный инструмент против любителей халявы.

Дисклеймер: Все данные, предоставленные в данной статье, взяты из открытых источников, не призывают к действию и являются только лишь данными для ознакомления, и изучения механизмов используемых технологий.

Fluxion

Что это?

Fluxion – это эффективный инструмент для взлома безопасности Wi-Fi сетей, который позволяет провести атаку и получить доступ к паролю защищенной беспроводной сети. Этот инструмент предоставляет разнообразные методы взлома Wi-Fi, включая фишинговые атаки, перехват рукопожатия WPA/WPA2, обнаружение уязвимостей в процессе аутентификации и другие способы взлома безопасности Wi-Fi.

Установка и использование

Клонируем репозиторий, заходим в его директорию и запускаем наш установщик.

git clone https://github.com/FluxionNetwork/fluxion cd fluxion bash fluxion.sh -iПосле того как у нас установились все необходимые инструменты, запуститься сам Fluxion.

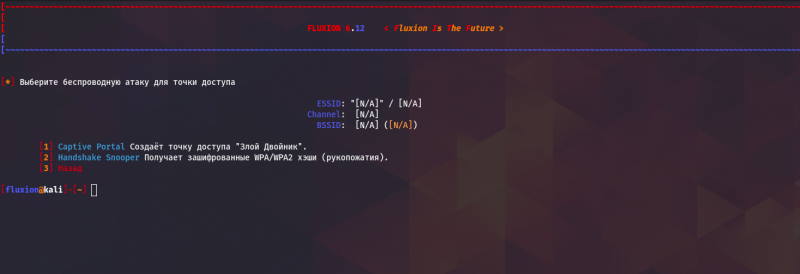

Здесь нам даются на выбор две атаки злой двойник и классический захват рукопожатия. Но для того чтобы воспользоваться первой атакой нам нужно в любом случае захватить хендшейк нужной нам точки доступа, поэтому выбираем второй пункт.

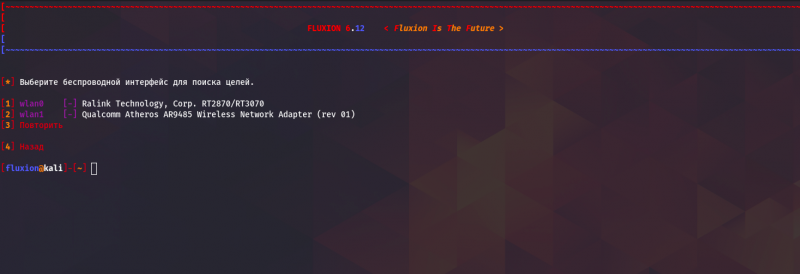

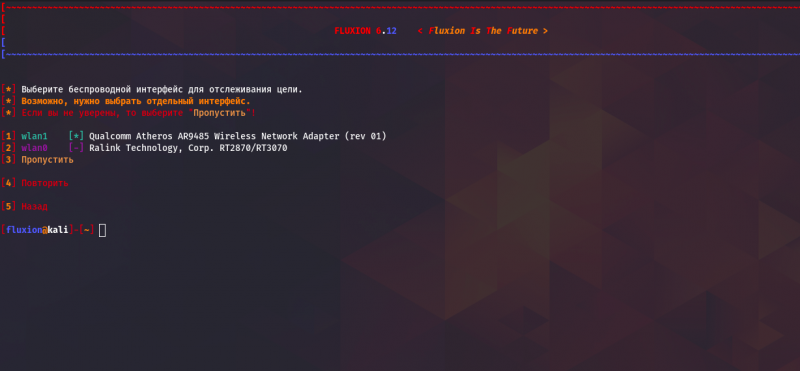

Далее давайте рассмотрим настройку атаки, я использую Wi-Fi-адаптер Alfa и он у меня обозначается интерфейсом wlan1.

Здесь я выбираю альфу, т.к у неё больше диапазон сканирования.

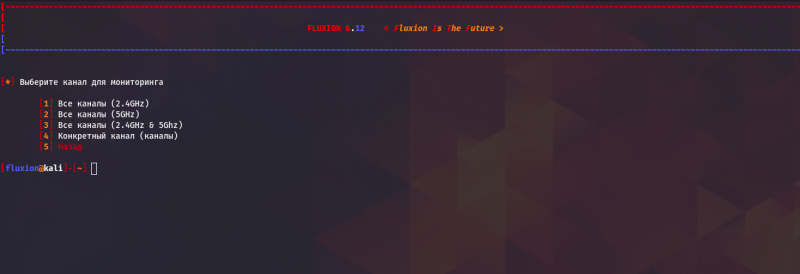

Здесь выбираю все каналы для наибольшей эффективности.

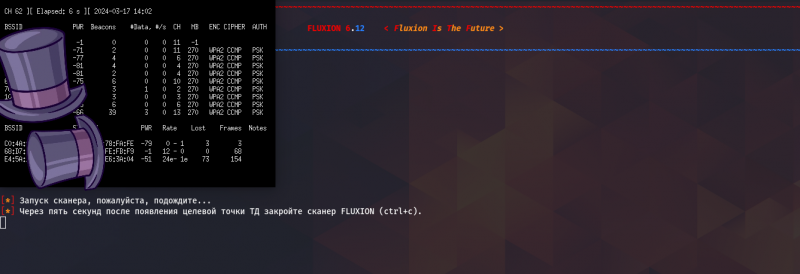

Далее инструмент начнёт сканирование, для завершения нужно будет нажать Ctrl+C.

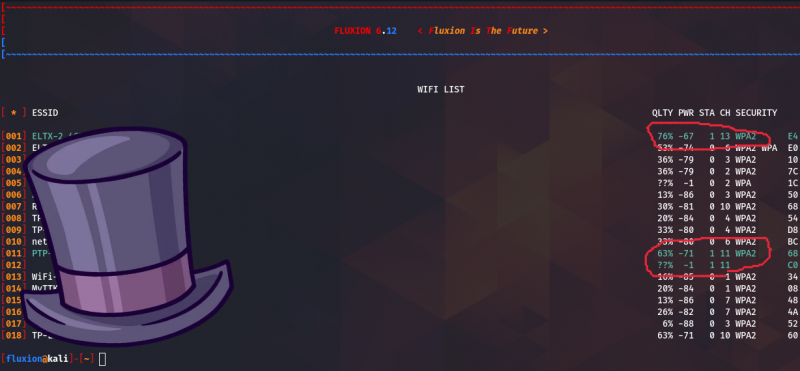

Как видим здесь он у нас просканировал 18 точек доступа и те которые выделяются бирюзовым, на тех и имеются пользователи через которых можно получить наш файл рукопожатия. Вводим число под которым имеется нужная нам точка доступа и идём дальше.

Для отслеживания цели я выбираю альфу.

Здесь выбираем обязательно либо второй либо третий вариант, я выберу второй.

Здесь выбираю тоже альфу.

Выбираем второй вариант.

Выбираем то что рекомендуется.

Этот пункт зависит от того насколько хороша производительность вашего ПК, у меня с производительностью не очень поэтому выбираю второй вариант.

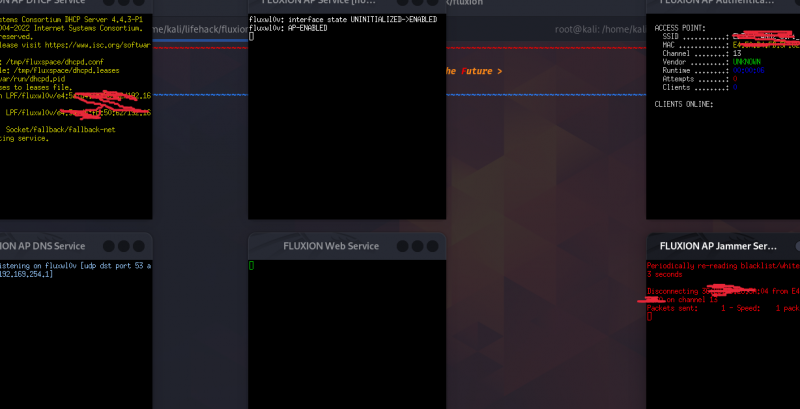

Далее у нас выполняется захват хендшейка. В левом верхнем окне показывается какие устройства подключены к точке доступа, в нижнем левом производится проверка захвата рукопожатия, а в правом нижнем показан процесс деаутентификации пользователей от сети.

При успешном захвате рукопожатия вам высветиться вот такое окно.

Далее мы выбираем атаку злого двойника, в ней во всех пунктах я выбирал также альфу, то что рекомендуется, захваченный хендшейк, создал новый SSL-сертификат и выбрал 19 портал. После всех этих действий у нас появится 6 окон.

Здесь все окна подписаны, выводят деаутентификацию клиентов, какие и сколько устройств подключено к вашей точке доступа, логи поднятого вами Captive Portal.

А что собственно происходит во время этой атаки? Основная точка доступа блокируется и доступной становится только наша точка доступа под тем же названием что и оригинальная только без пароля, как только пользователь к ней подключиться и захочет воспользоваться браузером, ему высветится наш Captive Portal который будет требовать якобы подтверждения подключения к точке доступа через пароль, как только пользователь вводит пароль, тот сверяется с нашим файлом рукопожатия и при успешной сверке атака заканчивается и пользователю становится доступна его точка доступа, а нам становится доступным пароль от его точки доступа.

Wifipumpkin3

Что это?

WiFiPumpkin3 – это инструмент для перехвата и анализа сетевого трафика в беспроводных сетях. Он предоставляет возможности для создания поддельных точек доступа, перехвата данных, анализа трафика и многих других функций.

Установка и использование

Установка производится в несколько простых шагах:

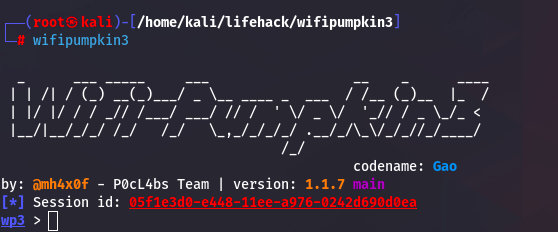

git clone https://github.com/P0cL4bs/wifipumpkin3 cd wifipumpkin3 sudo make install sudo apt install python3-pyqt5 sudo python3 setup.py installДалее запускаем при помощи одной команды wifipumpkin3.

У нашего инструмента очень большой функционал и много различных опций и функций, но в рамках статьи хочу показать вам скажем так “быстрый старт”.

Наш инструмент понимает и работает со скриптовыми файлами расширения .pulp в которые мы можем написать любой сценарий и он будет автоматически выполнен в инструменте, давайте создадим файл test.pulp со следующим содержимым:

# configure the interface set interface wlan1 # set name of access point will be created set ssid demo # set noproxy plguin set proxy noproxy # ignore all log from pydns_server ignore pydns_server # start the Access Point startИ запустим всё это при помощи команды:

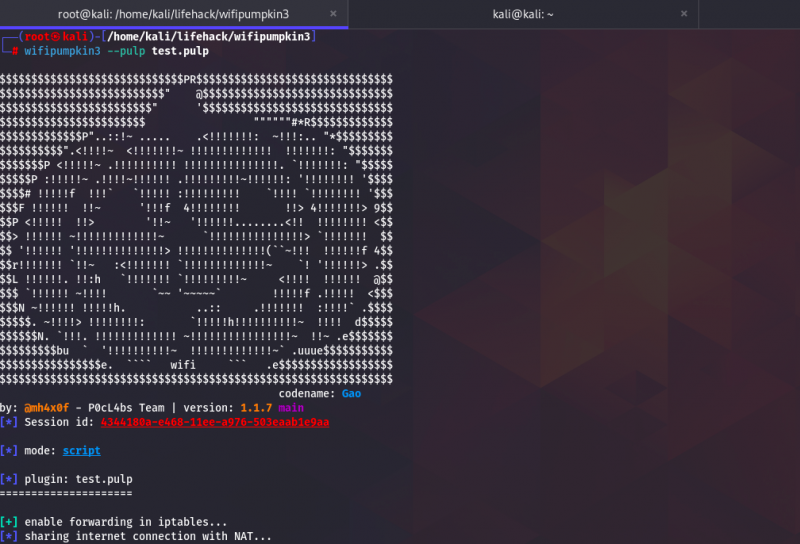

wifipumpkin3 --pulp test.pulp

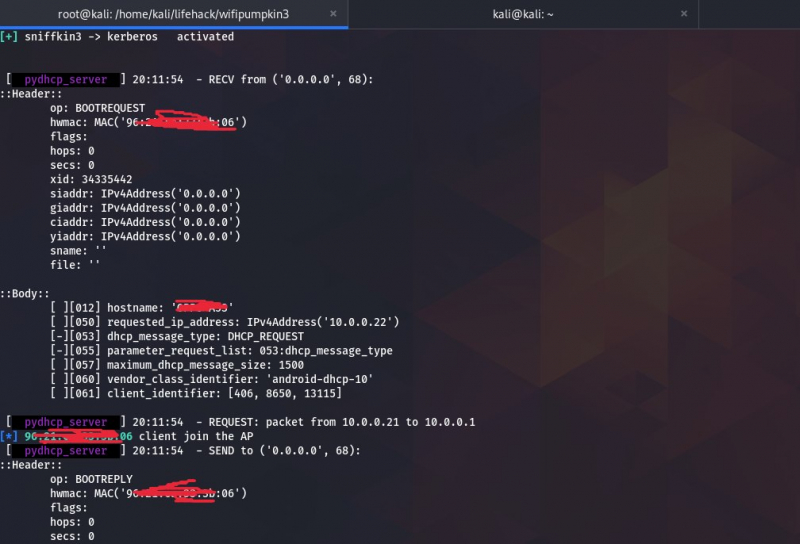

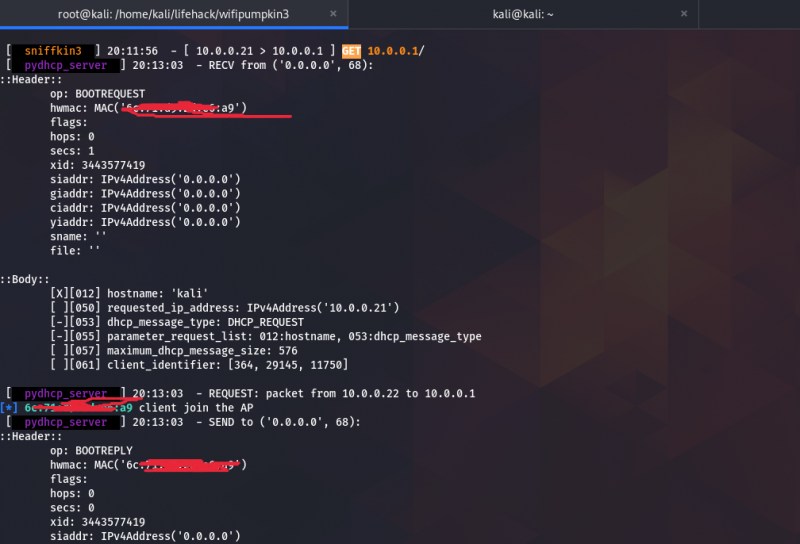

Как видим наша точка доступа запустилась и все плагины активированы, для этой атаки обязательно нужен сторонний W-Fi-адаптер или же если у вас Ethernet подключение, можно использовать встроенный адаптер т.к интернет для нашей точки доступа будет поступать именно через основное подключение к сети по NAT. Давайте теперь попробуем подключиться к нашей точке и симулировать активность.

Мы можем наблюдать за всеми подключенными устройствами и их запросами в сети.

Инструмент этот очень обширный, в нём можно подключать различные модули по типу фишинга или того же Captive Portal.

Вывод

В этой статье я представил вашему вниманию методы и инструменты при помощи которых можно самим создавать “злые” точки доступа при помощи которых можно как и весьма хитро завладеть паролем от желанной Wi-Fi-точки, так и мониторить весь трафик выступая халявной точкой доступа.

Мы в телеграме, подпишись!